IT-Inventarisierung des gesamten Netzwerks

Hardware- und Software-Inventarisierung in Aktion

Inventarisierung des gesamten Netzwerks

Auf Basis der umfangreichen IT-Inventarisierung von Hardware, Software und des gesamten Netzwerks erhalten Sie als Administrator durch den Einsatz von LOGINventory automatisiert einen detaillierten Überblick über alle Assets, den Sie für das Management einzelner Server-Systeme, komplexester IT-Infrastrukturen oder ganzer Rechenzentren benötigen. Unsere IT-Inventarisierung begleitet Sie optimal bei Beschaffung, Installation, Konfiguration, Betrieb, Pflege und Wartung Ihrer Netzwerkkomponenten und ist die Basis für eine zuverlässige IT-Dokumentation, das Lizenzmanagement und das Erstellen von Netzwerkplänen in Ihrem Unternehmen.

Die IT-Inventarisierung – als wichtiger Teil der IT-Asset-Management-Software LOGINventory – funktioniert agentenlos und erfasst neben Windows-Rechnern, Macs, Linux und Mobile Devices auch alle SNMP-fähigen Geräte, wie Drucker und Switches. Somit erhalten Sie einen vollständigen Überblick über die gesamte Hardware, Software und alle Assets in Ihrem Netzwerk.

Was kann inventarisiert werden?

Testen Sie die IT-Inventarisierung mit LOGINventory selbst!

Kostenloser Download, in 5 Minuten einsatzbereit. Warum nicht einfach ausprobieren?

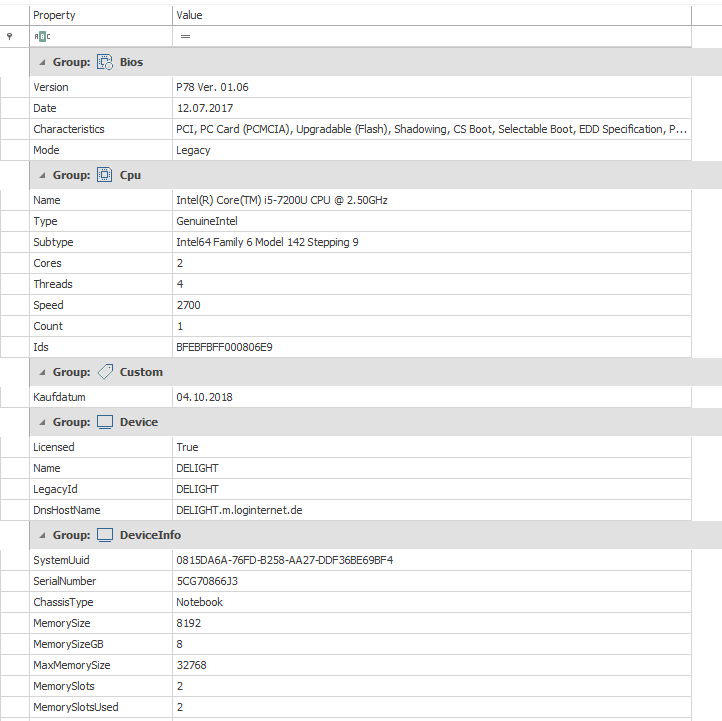

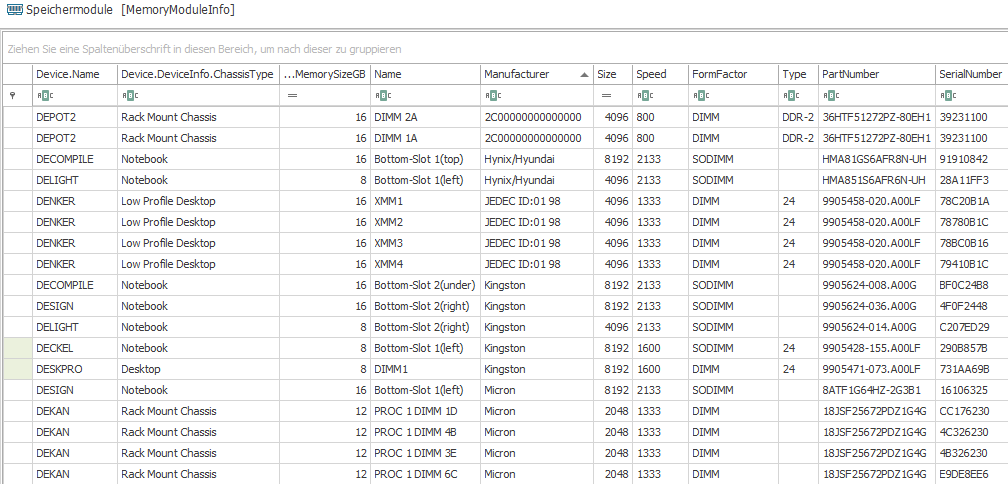

Welche Daten sammelt LOGINventory?

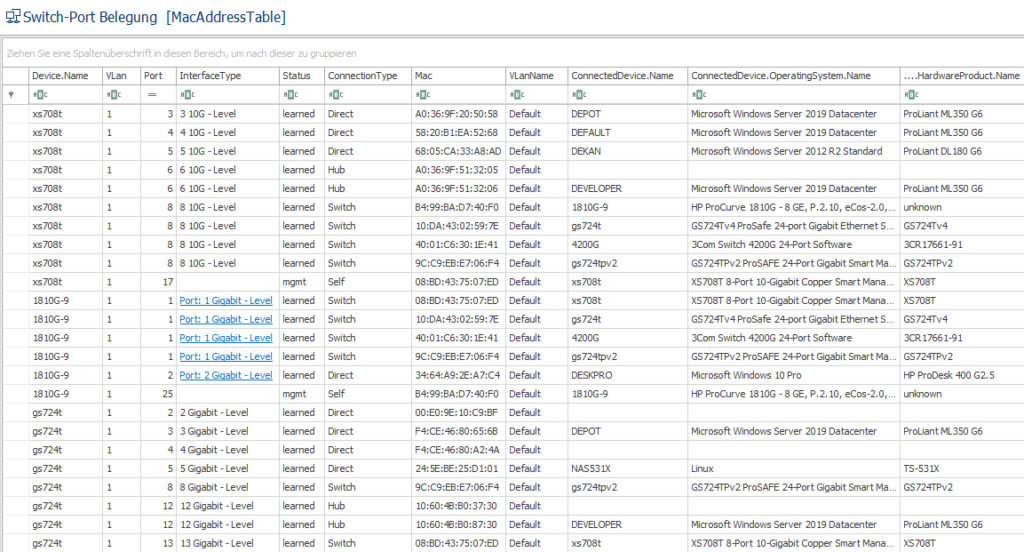

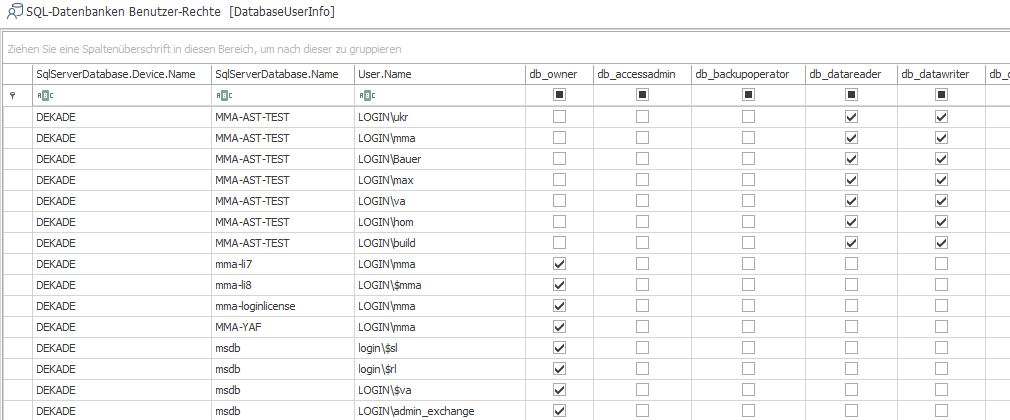

Je nachdem, um welche Art von Gerät es sich handelt, stehen unterschiedliche Daten nach der IT-Inventarisierung zur Auswertung zur Verfügung. So ist bei Switches zum Beispiel eine MAC-Adress-Tabelle, aber kein Software-Inventar verfügbar. Aus dem Active Directory lassen sich Daten zu User-Konten, Rechner-Konten und Gruppen auslesen.

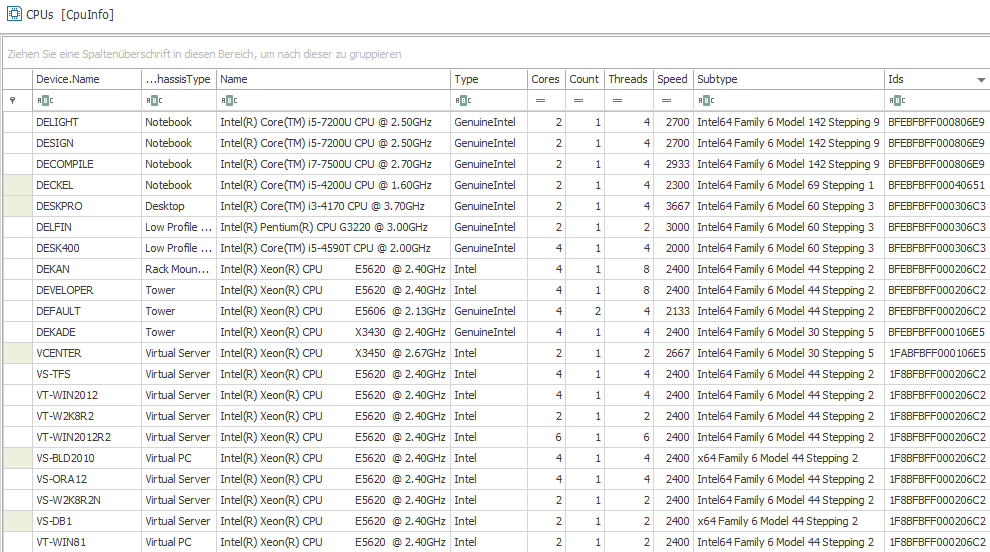

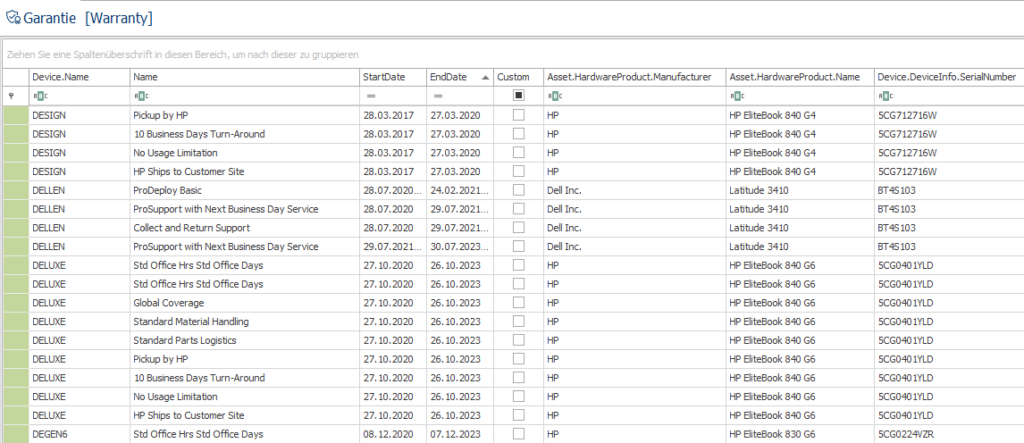

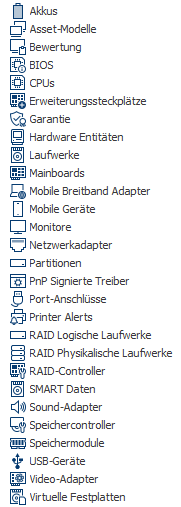

Hardware-Inventarisierung

Durch die IT-Inventarisierung des Netzwerks sind zum Beispiel folgende Werte aus dem Inventar ersichtlich:

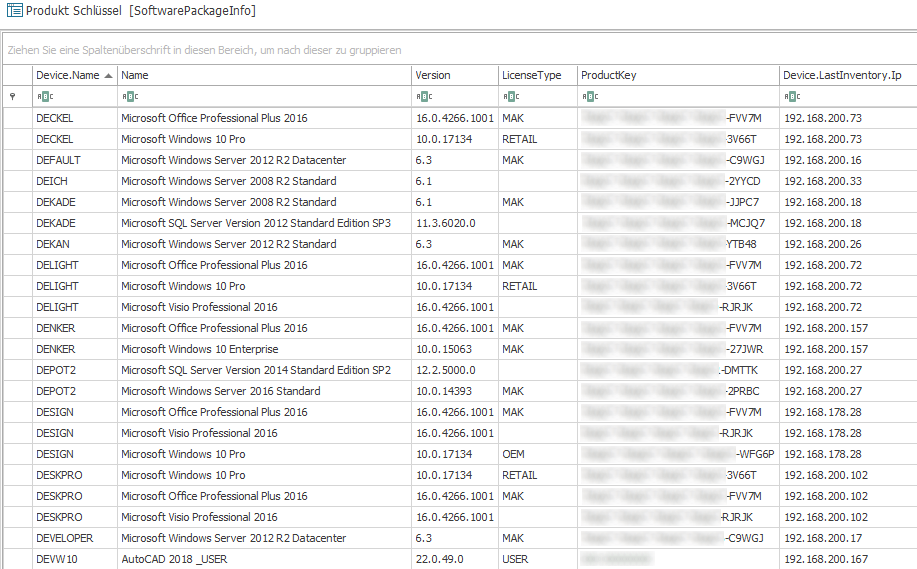

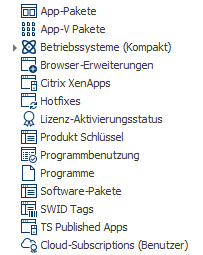

Software-Inventarisierung

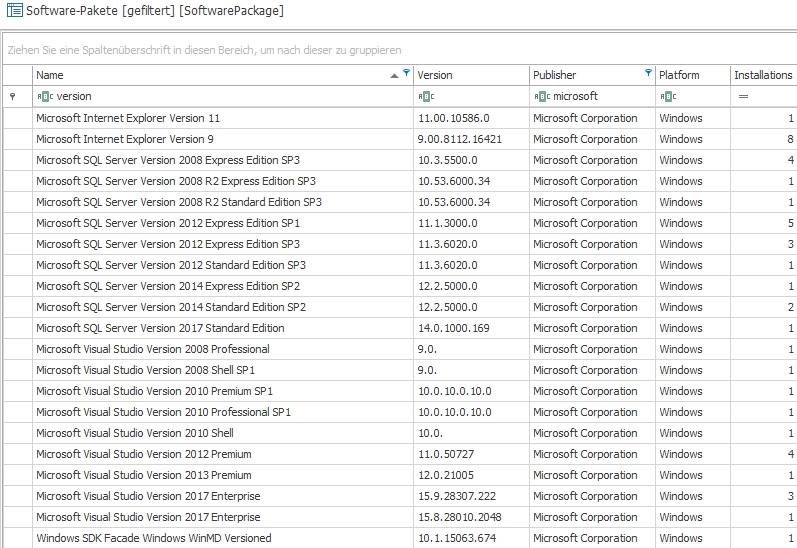

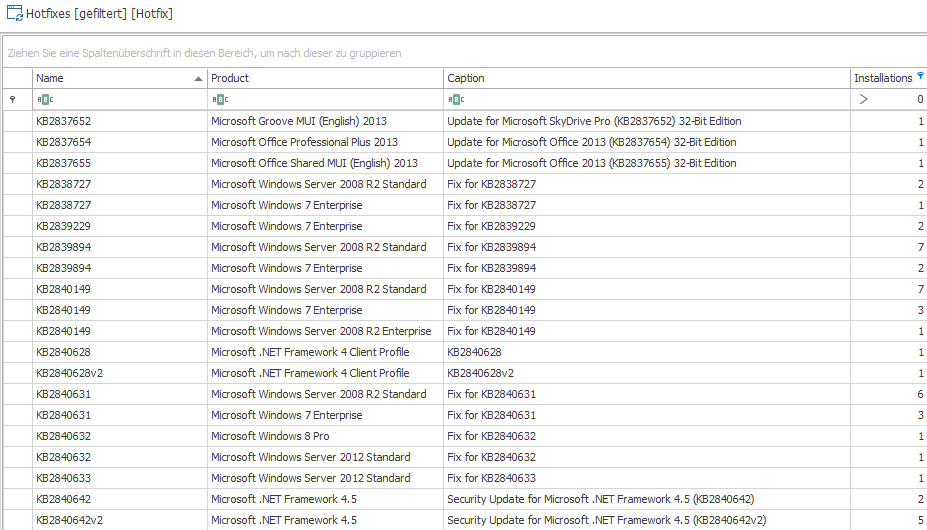

Durch das Inventory von Clients und Servern können unter anderem solche Informationen über die vorhandene Software angezeigt werden:

Scan der Konfiguration

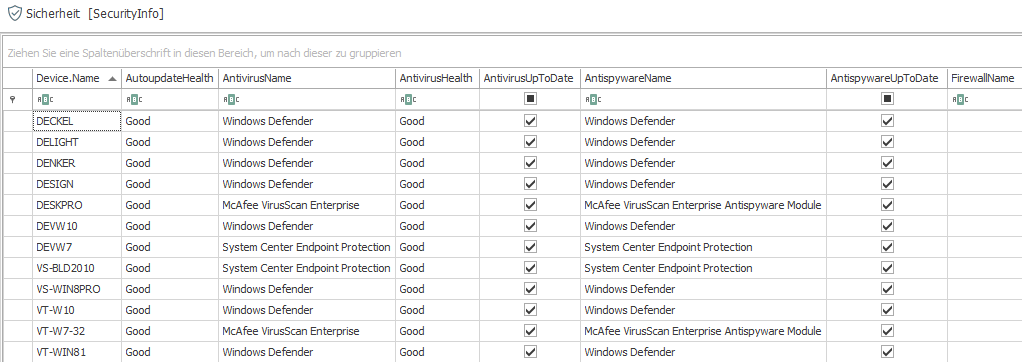

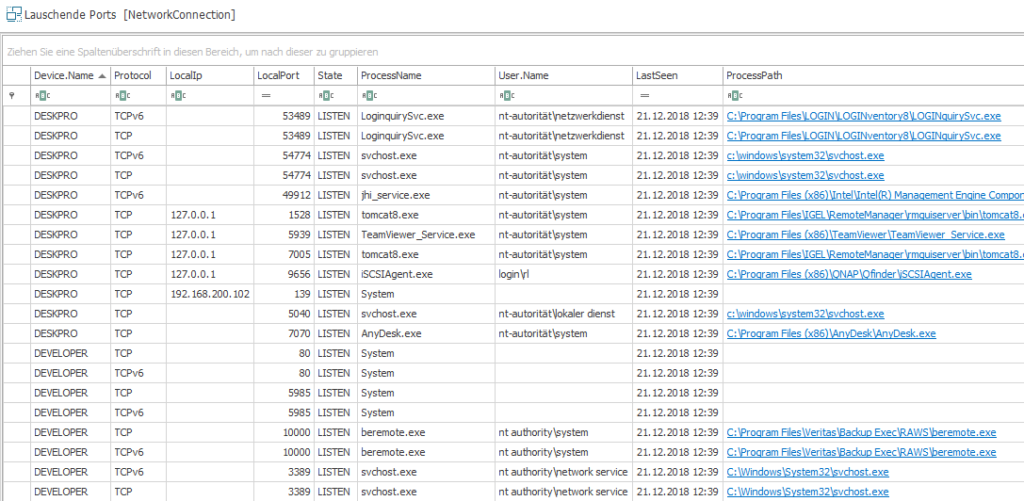

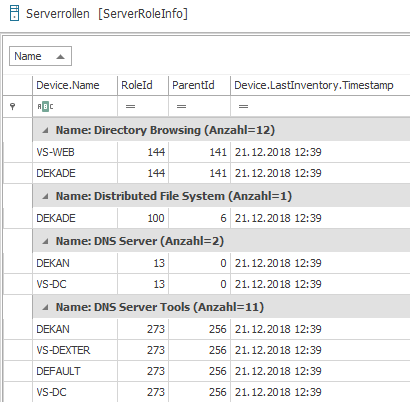

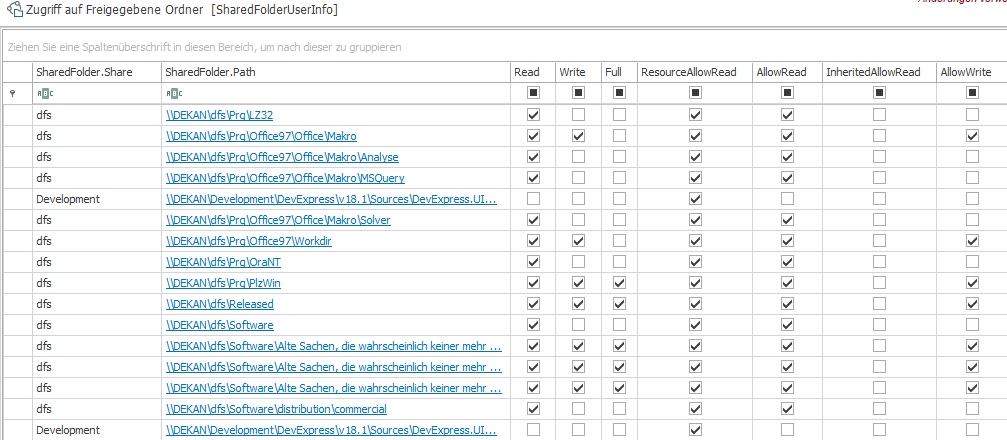

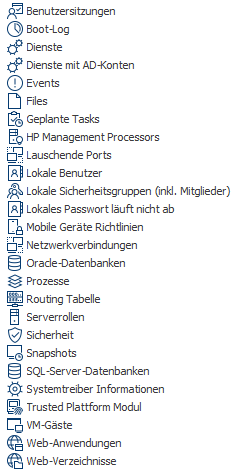

Durch die IT-Inventarisierung aller Netzwerkkomponenten sind neben dem Status von Firewall, Antivirus und Antispyware auch folgende Daten ersichtlich:

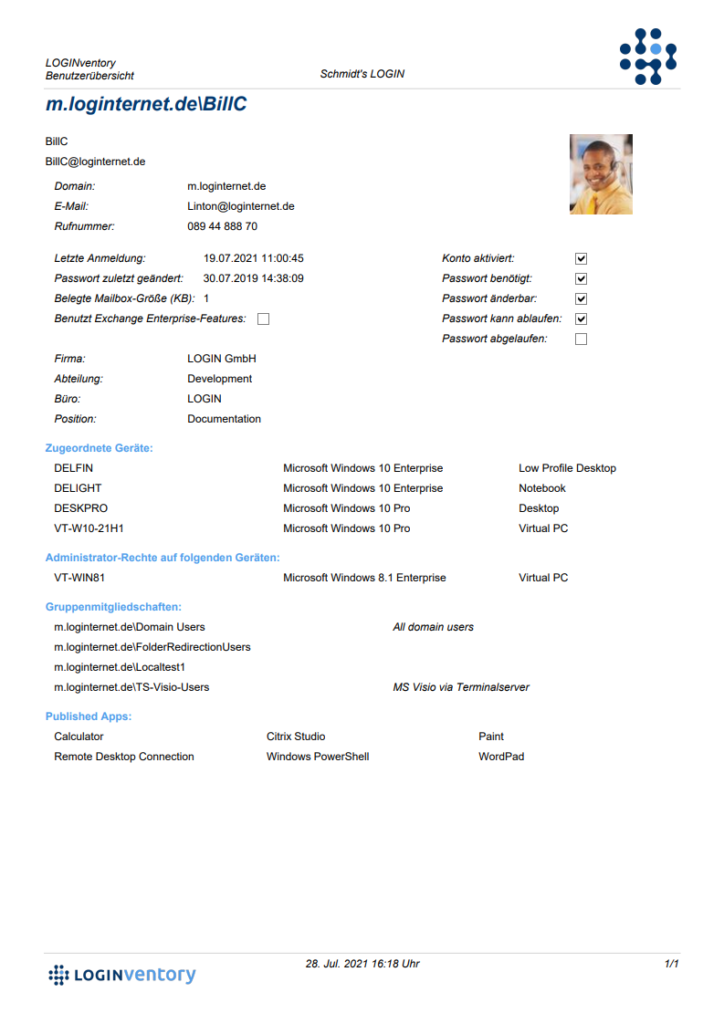

Benutzer-Bezogene Daten

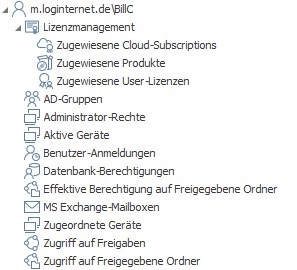

LOGINventory kann u.a. aus dem Active Directory eine Vielzahl an Informationen über User-Accounts anzeigen, mit denen das User-Management im Zusammenspiel mit der IT-Inventarisierung erheblich vereinfacht wird:

Sie möchten Ihr Netzwerk oder Ihre Systeme noch genauer überwachen? Kein Problem, die IT-Inventarisierung kann ganz einfach erweitert und angepasst werden. Dazu können z.B. weitere OIDs von SNMP-Geräten, Registry-Einträge oder Dateien, die an bestimmten Orten liegen, in den Scan-Prozess integriert werden. Mehr dazu erfahren Sie im Handbuch.

Wie wird das Netzwerk inventarisiert?

Damit alle Einzelheiten aus dem Netzwerk Ihres Unternehmens zur Auswertung zur Verfügung stehen, bietet LOGINventory unterschiedliche Methoden zur Netzwerk-Inventarisierung. Alle Methoden folgen dabei einem Ziel: Einfache, automatisierte Informationsgewinnung von allen relevanten Geräten.

Agentenlose Netzwerk-Inventarisierung

LOGINventory kann z.B. an Hand von IP-Adress-Bereichen das Netzwerk agentenlos scannen und alle Informationen einsammeln. Dazu muss das zu scannende Gerät eine Remote-Schnittstelle (z.B. Windows-APIs, SSH, SNMP) unterstützen, und ein Account muss in LOGINventory hinterlegt sein, der über das Recht verfügt, die Daten abzufragen. Diese Scans lassen sich automatisieren, sodass abhängig vom hinterlegten Zeitplan der Discovery-Prozess voll-automatisiert durchgeführt wird und Sie sich um nichts kümmern müssen.

IT-Inventarisierung per Logon-Skript

Ebenfalls agentenlos kann alternativ die Erfassung per Logon-Skript durchgeführt werden. Dazu muss lediglich der Aufruf einer Scan-Datei im Logon-Skript der Rechner positioniert werden. Daraufhin werden Rechner im User-Kontext erfasst, sobald sich ein Benutzer anmeldet. Die Datenübertragung erfolgt automatisch.

Agentenbasierte Inventarisierung von Laptops außerhalb des LAN

Damit auch Geräte von anderen Standorten ohne VPN-Verbindung oder Laptops von Außendienstmitarbeitern regelmäßig inventarisiert werden können, kann LOGINventory mit Hilfe eines Agenten die Daten zu Hardware und Software erfassen und z.B. via HTTPS die Daten übertragen.

Inventory mittels USB-Stick

Insbesondere für die Einmal-Inventarisierung geeignet: Durch die Ausführung einer Scan-Datei, die auf einen USB-Stick kopiert wird, werden Geräte in ca. 30 Sekunden gescannt. Die gesammelten Daten können dann im Nachgang in die entsprechende Datenbank eingespielt werden und stehen für Auswertungen zur Verfügung. Diese Form der IT-Inventarisierung bietet sich z.B. für Produktionsmaschinen an, die nicht über das normale LAN erreichbar sind.

Sie möchten das Ganze genauer wissen? Werfen Sie einen Blick ins Handbuch und sehen Sie alle Details zur Netzwerk-Inventarisierung von Windows Servern, Active Directory Informationen u.v.m.!

Bestands- und Nutzerverwaltung: Die Ausgabe und Rücknahme von Geräten

LOGINventory bietet die Möglichkeit für alle Geräte, auch für IT-Peripheriegeräte und Zubehör, automatisiert ein individuelles Etikett inklusive QR-Code zu erzeugen und die Ausgabe bzw. Rücknahme des Geräts an/ von einem bestimmten User zu dokumentieren.

Jedes in LOGINventory hinterlegte Gerät besitzt eine eigene Inventarnummer. Diese Inventarnummer ist die Basis, um für jedes Gerät eine eindeutige Webadresse mittels eines QR-Codes zu generieren.

LOGINventory generiert Ihnen automatisch direkt druckbare QR-Code-Etiketten in gängigen Formaten. Sie benötigen lediglich einen Etiketten-Drucker und können dann die Geräte entsprechend mit den Etiketten versehen. Die Etiketten können bearbeitet und beispielsweise mit dem Firmenlogo personalisiert werden.

Die QR-Code-Etiketten können ganz einfach mit dem Smartphone oder dem Tablet gescannt werden. Auf der sich öffnenden Seite sehen Sie verschiedene Details des Geräts. Im Fall der Ausgabe kann ein Nutzer ausgewählt werden, an den das Gerät übergeben werden soll. Weiterhin gibt es ein Feld zum Hinzufügen einer Notiz und ein Unterschrift-Feld, auf dem der Nutzer mit seinem Finger unterschreiben kann. Durch das Abschließen des Ausgabe-Prozesses mittels Handout-Button wird am Gerät ein Lifecycle-Eintrag hinterlegt, der die eingetragenen Daten und die Unterschrift enthält und der Owner (Hauptbenutzer) des Geräts wird aktualisiert. Die Rückgabe funktioniert analog dazu.

Wie können die Inventar-Daten ausgewertet werden?

Für das effiziente Management des Netzwerks Ihres Unternehmens ist es essentiell, dass Sie schnell und einfach an die Daten kommen, die bei der Netzwerk-Inventarisierung erfasst wurden. Unsere Softwarelösung stellt hierfür verschiedene Auswerte-Möglichkeiten bereit.

Wie Sie im Detail eine IT-Dokumentation durchführen, erfahren Sie hier.

Testen Sie die IT-Inventarisierung mit LOGINventory selbst!

Kostenloser Download, in 5 Minuten einsatzbereit. Warum nicht einfach ausprobieren?

NIS2-konforme IT-Inventarisierung mit LOGINventory

Die NIS2-Richtlinie der Europäischen Union erfordert eine genaue Erfassung und Überwachung kritischer Infrastrukturen, um Cybersecurity-Risiken zu minimieren. Mit LOGINventory erhalten Sie nicht nur eine umfassende IT-Inventarisierungslösung, sondern auch ein Werkzeug, das Ihnen hilft, die Anforderungen der NIS2-Richtlinie zu erfüllen. Die agentenlose Arbeitsweise von LOGINventory ermöglicht einen schnellen Überblick über Ihr gesamtes Netzwerk durch die Erfassung aller Hardware- und Software-Assets. Die Protokollierung von Änderungen an Hardware und Software, das Hinterlegen von Dokumenten an erfassten Geräten und die Erstellung eigener Abfragen unterstützen nicht nur das Helpdesk, sondern dienen auch als Grundlage für die zur NIS2-Umsetzung erforderliche IT-Dokumentation.

Häufig gestellte Fragen zur IT-Inventarisierung

Was versteht man unter IT-Inventarisierung?

Unter IT-Inventarisierung versteht man die systematische Erfassung aller Hard- und Software-Assets in einem Netzwerk. Die Netzwerk-Inventarisierung stellt somit die Grundlage für die IT-Dokumentation und das Lizenzmanagement in Unternehmen. Durch die zunehmende Komplexität in Netzwerken wird der Einsatz von Tools in diesem Zusammenhang immer wichtiger.

Wie wird das Netzwerk inventarisiert?

Das Netzwerk kann auf verschiedenen Arten inventarisiert werden. Ziel ist es, eine einfache, automatisierte Darstellung aller relevanter Geräte zu erreichen. Folgende Methoden werden von LOGINventory zur Netzwerk-Inventarisierung unterstützt:

- Agentenlose Netzwerk-Inventarisierung

- IT-Inventarisierung per Logon-Skript

- Agentenbasierte Inventarisierung von Laptops außerhalb des LAN

- Inventarisierung mittels USB-Stick

Was kann inventarisiert werden?

Die Netzwerk-Inventarisierung von LOGINventory erstellt eine Übersicht über die gesamte Hard- und Software in einem Netzwerk. Dabei werden neben Windows-Computern, Macs, Linux & mobilen Geräten alle SNMP-fähigen Geräte wie Drucker und Switches erfasst.

Was ist LOGINventory?

LOGINventory ist ein vollumfängliches Tool zur Netzwerk-Inventarisierung, IT-Dokumentation und Lizenzmanagement. Version 9 ist die aktuellste Version. Für bis zu 20 Geräte gibt es eine kostenlose, zeitlich unbegrenzte Testversion. Für größere Netzwerke gibt es die Möglichkeit, eine 30-Tage-Test-Lizenz in vollständiger Netzwerkgröße anzufordern.